Hola,

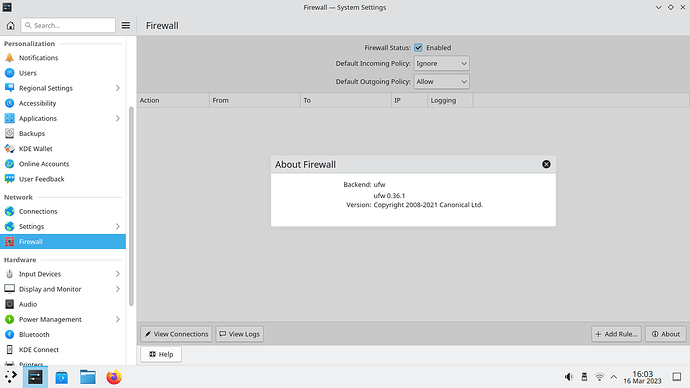

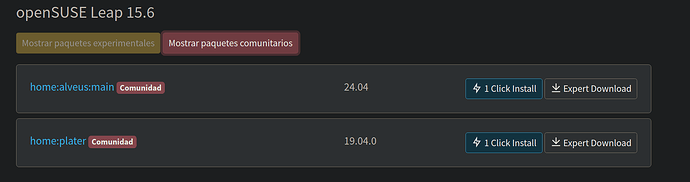

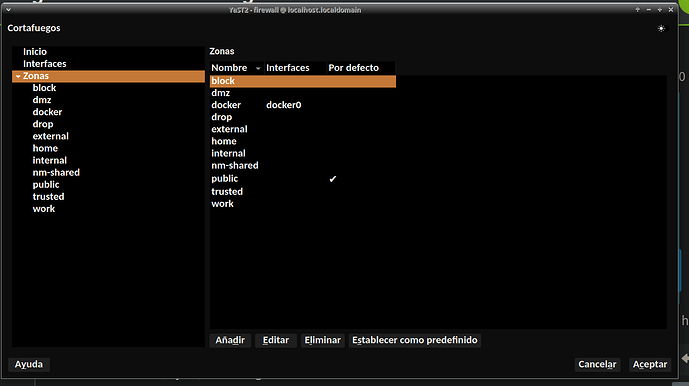

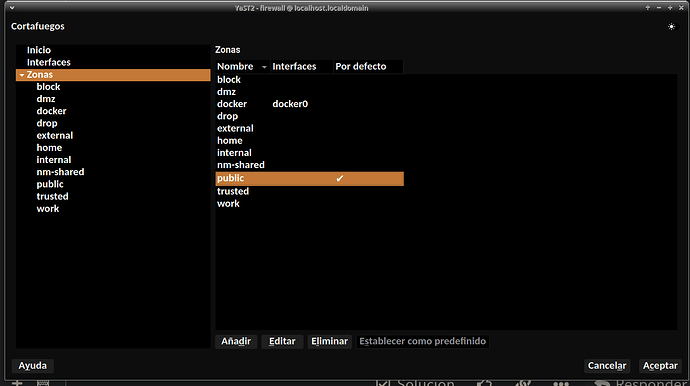

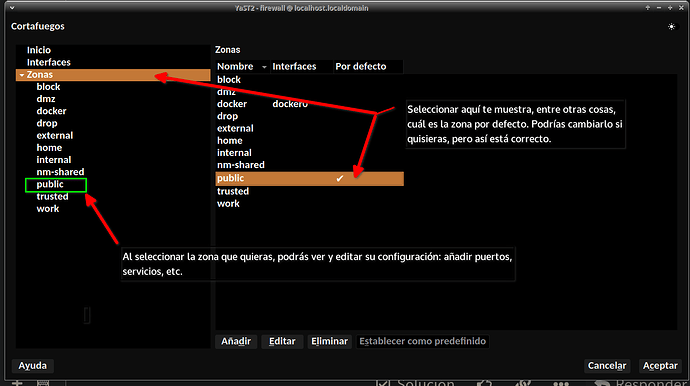

Tengo problemas para entender la configuración del cortafuegos, vengo de Debian, allí uso Gufw que es extremadamente simple, para una configuración básica, mi caso, siempre estoy conectado en casa, cableado, pero no lo veo aquí en el gestor de paquetes YaST, asumo no existe.

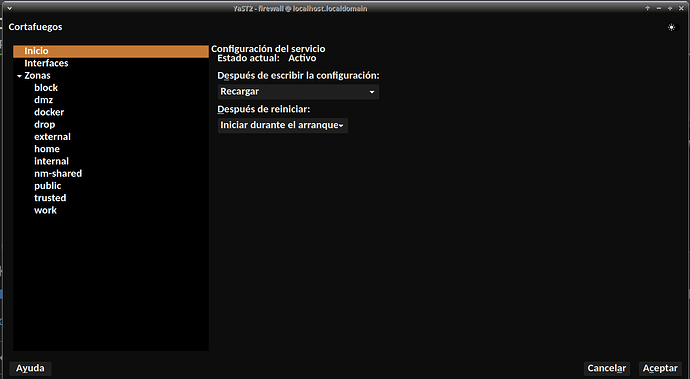

Al parecer viene ya áctivado´ por defecto, ¿no es así?.

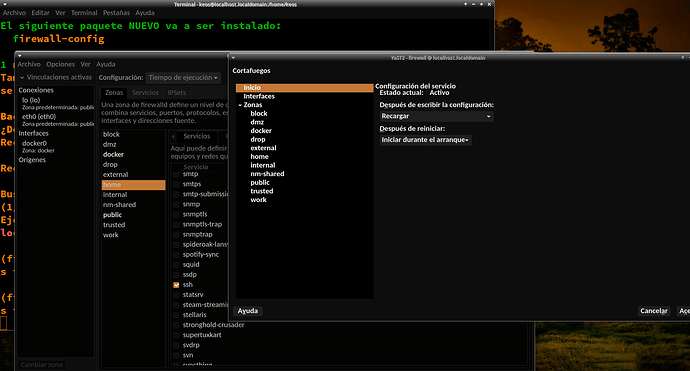

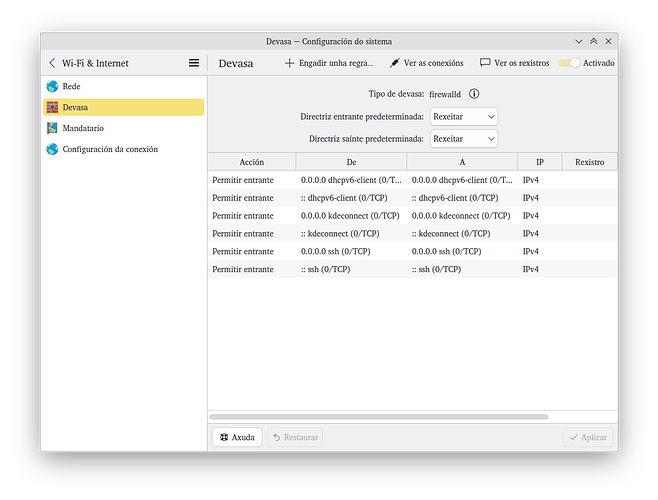

Leyendo otros post en el foro… me instalé por la vía de comandos otro GUI pensando este sería mas fácil, según recomendaban, pero veo que es prácticamente lo mismo, tiene marcados en HOME dhcpv6-client, mdsn, samba-client y ssh: supongo es lo básico y que por eso está como ¨activado¨.

¿Es esto todo lo que debo tener?

Muchas gracias por alguna clarificación sobre el tema,

Saludos.